- APT28がQwen2.5 LLMを統合したLAMEHUGマルウェアを開発

- リアルタイムでシステムコマンドを生成する革新的攻撃手法

- ウクライナ政府関係者を標的とした実証実験段階の攻撃

史上初のLLM統合マルウェア「LAMEHUG」の登場

ウクライナのCERT-UAは、ロシア政府系ハッカー集団APT28が開発した革新的なマルウェア「LAMEHUG」について詳細を公表しました[1]。このマルウェアは、Hugging Face APIを通じてQwen2.5-Coder-32B-Instructモデルにアクセスし、リアルタイムでWindowsシステムコマンドを生成する機能を持っています[2]。

LAMEHUGは約270個のHugging Face APIトークンを使用してLLMにアクセスし、base64エンコードされたプロンプトを送信してシステム偵察や データ窃取のためのコマンドを動的に生成します[3]。この手法により、従来の静的なマルウェアとは異なり、感染したシステムの状況に応じて柔軟に攻撃戦術を変更することが可能になりました。

この技術革新は、サイバー攻撃の世界における大きな転換点を意味します。従来のマルウェアが事前にプログラムされた固定的な動作しかできなかったのに対し、LLM統合により「考える」マルウェアが誕生したのです。これは料理のレシピに例えると、従来のマルウェアが決められた手順通りにしか調理できないのに対し、LAMEHUGは冷蔵庫の中身を見て最適な料理を即座に考案できる料理人のような存在です。この適応性により、セキュリティ対策の予測と対応が格段に困難になることが予想されます。

フィッシング攻撃とマルウェア配布の巧妙な手法

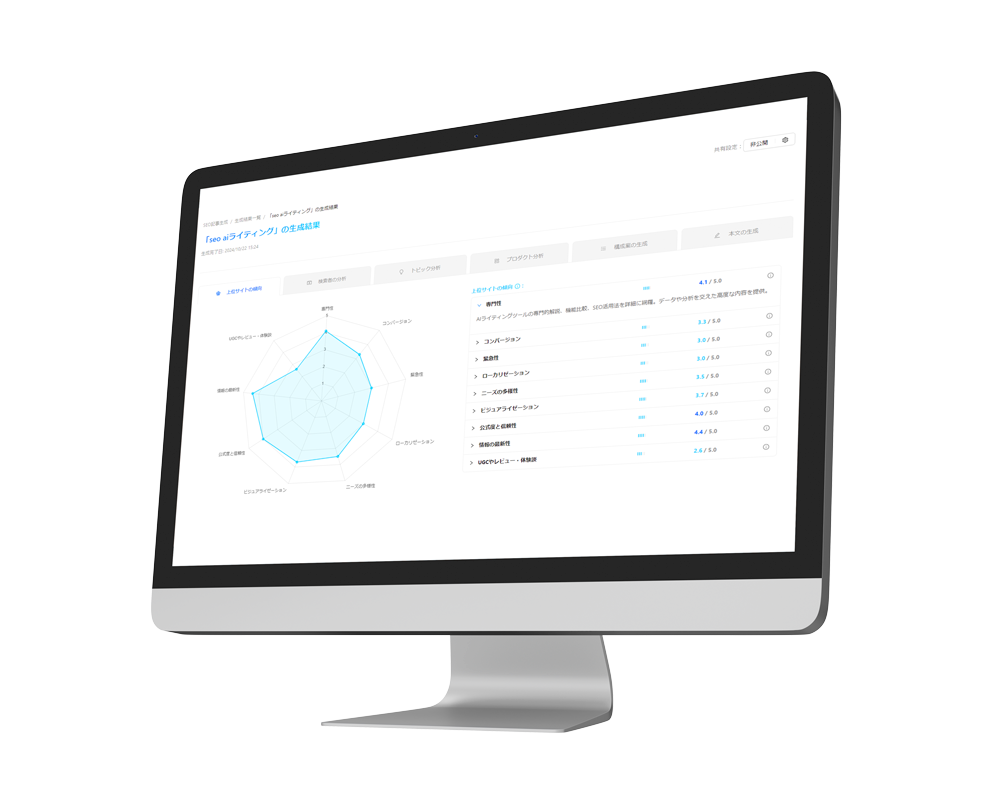

APT28は、ウクライナ政府関係者を標的としたフィッシングメールキャンペーンを展開し、悪意のあるZIPファイル添付を通じてLAMEHUGを配布しました[1]。これらのZIPファイルには、AI画像生成ツールや生産性向上ツールを装ったPyInstallerで作成された実行ファイルが含まれており、「AI_image_generator_v0.95.exe」などの名前で偽装されていました[3]。

感染後、マルウェアはシステム情報を収集し、その情報をLLMに送信してカスタマイズされたコマンドを生成します。データの窃取には、HTTP POSTリクエストとSFTPの両方の手法が使用され、攻撃者は状況に応じて最適な方法を選択できるようになっています[4]。

この攻撃手法の巧妙さは、社会工学的な要素とAI技術の融合にあります。攻撃者は被害者の関心を引く「AI画像生成ツール」という時代のトレンドを利用し、人々のAIへの好奇心を悪用しています。これは釣り師が魚の好む餌を使い分けるのと同様で、標的の心理を深く理解した戦術です。さらに、LLMによる動的コマンド生成により、従来のシグネチャベースの検知システムでは発見が困難になっており、セキュリティ業界に新たな課題を突きつけています。

実証実験段階の技術と今後の脅威の展望

セキュリティ専門家の分析によると、LAMEHUGは現在実証実験段階にあり、高度な回避機能やアンチフォレンジック機能は実装されていません[3]。コード自体も比較的単純で、APT28がLLM統合技術の可能性を探る初期段階の試みであることが示唆されています[1]。

しかし、この技術の潜在的な脅威は計り知れません。現在の実装では基本的な機能に留まっていますが、将来的にはより洗練されたAI駆動型攻撃への発展が予想されます。セキュリティ専門家は、AIモデルエンドポイントの監視、APIトラフィックの分析、SASE(Secure Access Service Edge)プラットフォームを活用したAI対応防御の導入を推奨しています[2]。

現在のLAMEHUGは、いわば「プロトタイプ」の段階にあります。これは自動車産業における初期の電気自動車のようなもので、技術的には革新的でありながら、まだ完成度は低い状態です。しかし、テスラが電気自動車市場を変革したように、このLLM統合技術も急速に進化し、サイバー攻撃の landscape を根本的に変える可能性があります。特に懸念されるのは、この技術が他の攻撃グループに拡散し、より洗練された形で悪用される可能性です。防御側は今こそ、AI駆動型攻撃に対応できる新しいセキュリティフレームワークの構築に取り組む必要があります。

まとめ

APT28によるLAMEHUGマルウェアの開発は、サイバーセキュリティ分野における歴史的な転換点を示しています。LLM技術の悪用により、従来の静的な攻撃手法から動的で適応性の高い攻撃へとパラダイムシフトが起こっています。現在は実証実験段階にあるものの、この技術の急速な発展と拡散により、セキュリティ業界全体が新たな対応策の構築を迫られています。

参考文献

- [1] APT28 Hackers Use LLMs to Hack Govt. Officials In Real Time

- [2] APT28 Hackers Introduce First Known LLM-Powered Malware

- [3] APT28 Unveils First LLM-Powered Malware

- [4] First Known LLM-Powered Malware From APT28 Hackers Integrates AI Capabilities

*この記事は生成AIを活用しています。*細心の注意を払っていますが、情報には誤りがある可能性があります。