- mcp-remote脆弱性(CVE-2025-6514)でOSコマンドインジェクション攻撃が可能

- 43万7千件以上のダウンロードに影響、認証不要でリモートコード実行

- LLMクライアントシステムが標的、AI基盤の新たな攻撃ベクトル

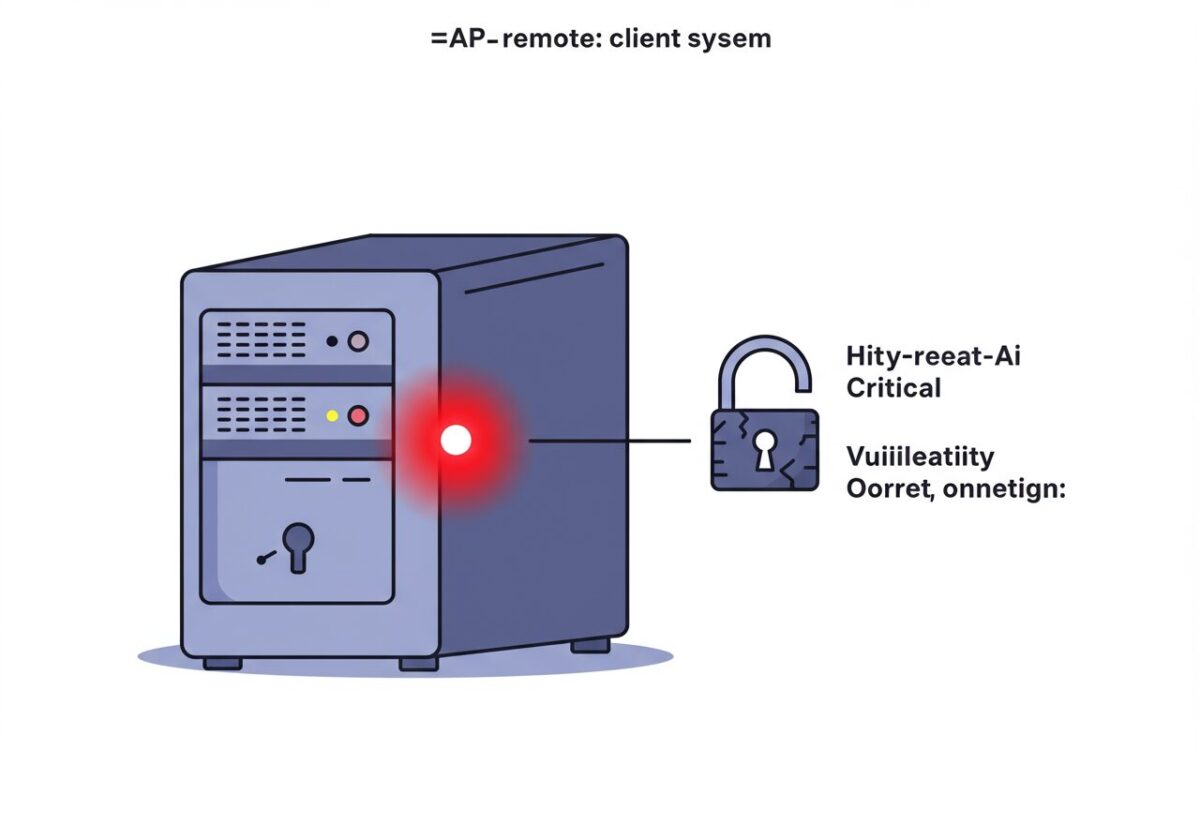

CVE-2025-6514:CVSS9.6の重大脆弱性が発覚

mcp-remoteライブラリに発見された脆弱性CVE-2025-6514は、CVSS(Common Vulnerability Scoring System)スコア9.6という極めて高い危険度を記録しています[1]。この脆弱性は、信頼できないMCP(Model Context Protocol)サーバーへの接続時にOSコマンドインジェクション攻撃を可能にする致命的な欠陥です。攻撃者は適切な入力検証が行われていないことを悪用し、システム上で任意のコマンドを実行できる状態となっています。

特に深刻なのは、この脆弱性が認証を必要とせずに悪用可能な点です[2]。つまり、攻撃者は特別な権限や事前のアクセス権限を持たなくても、脆弱なシステムに対してリモートからコードを実行し、完全にシステムを制御下に置くことができます。これは現代のサイバーセキュリティにおいて最も危険な攻撃パターンの一つとされています。

この脆弱性の深刻さを理解するために、CVSSスコア9.6がどれほど高いかを説明しましょう。CVSSは0から10までの尺度で脆弱性の危険度を評価しますが、9.0以上は「Critical(緊急)」レベルに分類されます。これは、まるで家の玄関の鍵が壊れているだけでなく、ドアも開けっ放しになっているような状態です。攻撃者は特別な道具や技術を必要とせず、単純にドアから入って家の中を自由に動き回ることができるのです。企業のITシステムにおいて、このような脆弱性は事業継続に直接的な脅威をもたらします。

43万7千件のダウンロードに影響する大規模インシデント

この脆弱性の影響範囲は想像以上に広範囲に及んでいます。mcp-remoteライブラリは43万7千件以上のダウンロードを記録しており、これらすべてが潜在的な攻撃対象となっています[2]。現代のソフトウェア開発では、オープンソースライブラリの依存関係が複雑に絡み合っているため、一つのライブラリの脆弱性が数千、数万のアプリケーションに波及する可能性があります。

セキュリティ専門家は、影響を受けるシステムの緊急的な隔離と即座のパッチ適用を強く推奨しています[1]。しかし、多くの組織では使用しているライブラリの完全な把握が困難であり、どのシステムが影響を受けているかを特定するだけでも相当な時間を要する可能性があります。この状況は、サプライチェーン攻撃の典型的なパターンを示しており、一つの脆弱性が業界全体に連鎖的な影響を与える危険性を浮き彫りにしています。

43万7千件という数字の重要性を、身近な例で説明してみましょう。これは、例えば全国の中小企業の約半数に相当する規模です。もし全国の橋の半分に構造的欠陥が見つかったとしたら、交通システム全体が麻痺する可能性があります。ソフトウェアの世界でも同様で、広く使用されているライブラリの脆弱性は、インターネット上の無数のサービスやアプリケーションに同時に影響を与えます。特に現代のAI開発では、開発速度を重視するあまり、セキュリティ検証が後回しになりがちです。この事件は、AI技術の急速な普及と並行して、セキュリティ対策の重要性がますます高まっていることを示しています。

LLMクライアントを標的とした新たな攻撃ベクトル

この脆弱性が特に注目される理由は、LLM(Large Language Model)クライアントシステムを直接標的としている点です[3]。MCPプロトコルを使用するシステムにおいて、攻撃者は従来のセキュリティ制御を回避しながら悪意のあるコードを実行できます。これは、AI/ML(機械学習)サービスアーキテクチャにおける新たなセキュリティギャップを浮き彫りにしています。

研究者たちは、この脆弱性が現代のAI基盤における新しい攻撃ベクトルを代表していると警告しています[3]。LLMクライアントは通常、大量のデータを処理し、複雑な推論タスクを実行するため、システムリソースへの広範囲なアクセス権限を持っています。攻撃者がこれらのシステムを制御下に置くことができれば、機密データの窃取、サービスの停止、さらには他のシステムへの横展開攻撃の踏み台として利用される可能性があります。

LLMクライアントへの攻撃がなぜ特に危険なのかを、図書館の司書に例えて説明しましょう。LLMクライアントは、まるで図書館の全ての本にアクセスできる司書のような存在です。通常の利用者は特定の本しか読めませんが、司書は全ての書籍、管理システム、さらには他の図書館とのネットワークにもアクセスできます。もし悪意のある人物が司書になりすますことができれば、図書館の全ての情報を盗み出したり、他の図書館にも侵入したりできるでしょう。AI時代において、LLMクライアントは企業の「デジタル司書」的な役割を果たしており、その侵害は組織全体のデータとシステムを危険にさらす可能性があります。

まとめ

mcp-remote脆弱性(CVE-2025-6514)は、AI技術の急速な発展に伴うセキュリティリスクの典型例を示しています。CVSS9.6という極めて高い危険度、43万7千件以上という広範囲な影響、そしてLLMクライアントという重要なインフラを標的とする特性により、この脆弱性は現代のサイバーセキュリティにおいて重大な脅威となっています。組織は依存関係の監視強化、緊急パッチの適用、そして疑わしい活動の継続的な監視を通じて、この新たな攻撃ベクトルに対する防御を強化する必要があります。

参考文献

- [1] CVE-2025-6514: mcp-remote exposed to OS command injection when connecting to untrusted MCP servers

- [2] Critical mcp-remote Vulnerability Enables Remote Code Execution, Impacting 437,000+ Downloads

- [3] Critical mcp‑remote Vulnerability Enables LLM Clients to Remote Code Execution

*この記事は生成AIを活用しています。*細心の注意を払っていますが、情報には誤りがある可能性があります。